Tokenim病毒是一种近年来在网络安全领域引起广泛关注的恶性软件。随着数字化转型的加速,越来越多的企业和个人用户面临着信息安全和数据保护的挑战。本文将深入分析Tokenim病毒的特性、传播路径、感染机制以及防护措施,帮助用户提升对信息安全的认知。

### 2. Tokenim病毒的传播途径Tokenim病毒的传播途径主要有以下几种:通过恶意电子邮件链接、感染的软件下载、社交媒体中的恶意广告等。特别需要注意的是,使用不安全的Wi-Fi网络也容易使用户成为目标。理论上,任何不安全的在线活动都有可能引来Tokenim病毒的侵袭,而常见的高风险群体包括企业员工、学生和频繁在线购物的消费者。

### 3. Tokenim病毒的感染机制Tokenim病毒通常通过伪装成合法软件或文件进入用户系统。它通过植入恶意代码,悄悄地改变系统设置,记录用户活动,甚至远程操控受感染的设备。感染后,宿主系统可能会出现性能下降、程序崩溃、数据丢失等症状,这些都让用户的日常操作变得极为困扰。

### 4. Tokenim病毒的症状与后果当Tokenim病毒侵入系统后,用户可能会意识到系统运行速度变慢、文件丢失,以及安全防护软件频繁警报等现象。更严重的是,Tokenim可能导致敏感信息泄露,用户账户被盗,甚至大规模的数据泄露,对个人和企业的信誉与经济利益造成严重损害。

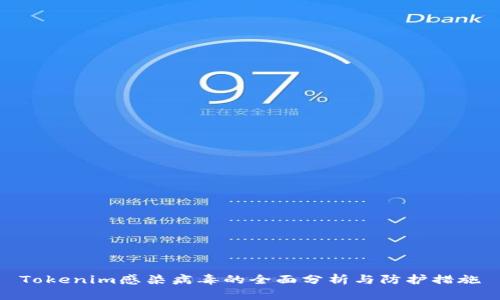

### 5. 防护措施建议个人用户可以通过定期更新操作系统和软件、使用强密码、以及谨慎点击不明链接等方法来降低感染风险。而企业用户更应加强网络安全培训、建立多层次的安全防护体系,并定期进行系统漏洞扫描,实时监控网络活动。

### 6. Tokenim病毒的应急响应一旦发现Tokenim病毒感染,用户应立即断开网络连接,防止病毒传播。接下来需使用专业的防病毒软件进行全盘扫描,隔离和删除感染文件。如果数据丢失严重,可以寻求专业的数据恢复服务,但恢复的可能性需根据具体情况而定。

### 7. 未来展望与研究方向随着网络攻击手段的不断升级,Tokenim病毒只是众多网络安全威胁中的一个。因此,未来的研究应着重于新型恶意软件的识别与防御机制,同时在政策法规层面加强对网络安全的重视,为用户提供更有力的保护。

### 8. 常见问题解答 ####Tokenim病毒的基本特性是什么?

Tokenim病毒是一种网络恶意软件,通常通过伪装成正常文件或程序进行病毒传播。一旦侵入系统,Tokenim会悄然执行各种不法活动,包括但不限于数据窃取、远程控制、系统损坏等。其隐蔽性和破坏性使其在发现时通常已经造成了严重后果。

####如何检测计算机是否感染了Tokenim病毒?

检测Tokenim病毒的步骤包括:运行防病毒软件进行全盘扫描、观察系统性能是否异常、检查运行中的进程和启动项是否有可疑文件。在发现任何异常后,应立即采取措施进行隔离和清除。

####企业如何防范Tokenim病毒的攻击?

对于企业而言,可以从多个方面加强防御:首先,建立完善的网络安全体系,包括防火墙、入侵检测系统等;其次,强化员工的安全意识,定期进行安全培训;最后,定期进行安全审计与漏洞扫描,及时发现并修复系统漏洞。

####Tokenim病毒感染后怎样进行数据恢复?

数据恢复的步骤主要包括:首先,避免继续使用受感染的设备;其实,利用专业的数据恢复工具和服务。但需注意,恢复的成功率取决于感染的严重程度及采取的措施。重要数据建议定期备份,以便在遭受攻击时迅速恢复。

####是什么使Tokenim病毒如此具有破坏性?

Tokenim病毒的破坏性主要源于其隐蔽性和广泛的传播能力。它可以在不被用户察觉的情况下潜入系统,执行各种恶意操作,甚至在多台设备间传播。此外,其设计理念往往会结合当前的网络安全趋势,令防护措施难以有效应对。

####未来网络安全的发展趋势如何?

未来网络安全的发展趋势可能会集中于智能化和自动化防护。随着人工智能技术的应用,恶意软件的识别和防护将实现更加高效和精准的防护。此外,政策法规的完善、以及公众安全意识的提升,也将对网络安全环境的改善产生积极影响。

以上为Tokenim感染病毒的详细分析与防护措施,希望能帮助大家更好地理解和应对这一网络威胁。